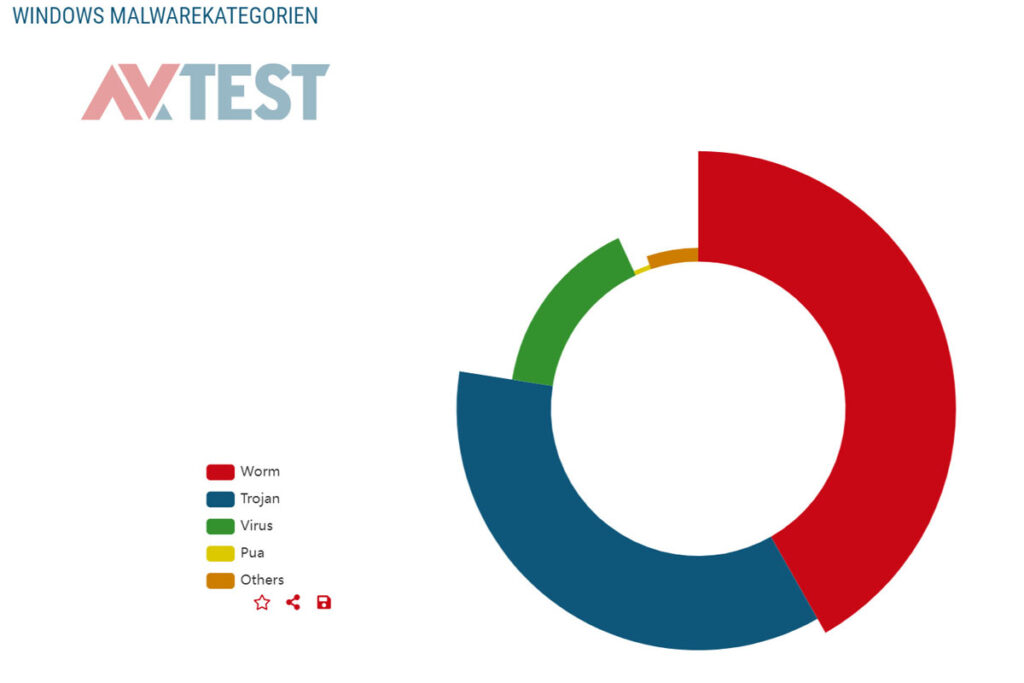

Seit nunmehr über 30 Jahren machen Viren Computer auf aller Welt unsicher, bedrohen selbst Atomkraftwerke und attackieren Behörden. Inzwischen gibt es weit über 1 Milliarde Schädlinge, jeden Monat kommen Millionen dazu. Allein in den letzten 12 Monaten verzeichneten die Sicherheitsforscher von AV-Test über 121 Millionen Schädlinge und unerwünschte Software (PUA). Bei vielen (rund 40 Prozent) handelt es sich um sogenannte Trojaner. Was macht diesen Virentyp so gefährlich und welche Tricks nutzen die Macher zur Verbreitung?

Was sind Trojaner?

Ein Trojaner (auch „Trojanisches Pferd“) genannt ist ein bestimmter Schädlingstyp, der seinen wahren Inhalt verbirgt. Um sich interessant zu machen, geben sie vor, eine bestimmte Funktion zu bieten. Tatsächlich verfolgen sie aber ganz andere Ziele, zum Beispiel unauffällig im Hintergrund Schädlinge nachladen oder persönliche Daten ausspionieren. Genau wie das hölzerne Pferd, das zur Plünderung Trojas diente, bleibt der wahre Inhalt, den der Schädling mit sich führt, dem Benutzer also unbekannt. Besonders gemein: Sie bestehen oft lediglich aus wenigen Zeilen Programmcode und können sich daher besonders gut verstecken. Immerhin können sich Trojaner nicht selbst vermehren, was sie von Viren und Würmer unterscheidet.

Spezielle Trojaner-Typen

Zu den gängigen Trojaner-Viren zählen:

- Backdoor-Trojaner: Ermöglicht Hackern den Fernzugriff und die Fernsteuerung eines Computers mit dem Ziel, Dateien nach Belieben hoch- oder herunterzuladen oder auszuführen.

- Exploit-Trojaner: Diese Trojaner injizieren einem Rechner Schadcode, der dazu dient, Sicherheitslücken in bestimmten Programmen auszunutzen.

- Rootkit-Trojaner: Diese Trojaner sollen verhindern, dass andere Schädlinge entdeckt werden, die einen Computer bereits infiziert haben.

- Banking-Trojaner: Zielen speziell auf persönliche Daten ab, die für Bankgeschäfte und andere Online-Transaktionen zum Einsatz kommen.

- Distributed Denial of Service (DDoS)-Trojaner: Sind so programmiert, dass sie DDoS-Angriffe durchführen. Darunter versteht man einen Angriff auf einen Internetserver mit dem erklärten Ziel, ihn lahm zu legen.

- Downloader-Trojaner: Hierbei handelt es sich um Dateien, die geschrieben werden, um zusätzliche Malware, oft auch mehr Trojaner, auf ein Gerät herunterzuladen.

- Supertrojaner: Hinter diesen Trojaner stecken keine Cyberkriminellen, sondern Geheimdienste oder Organisationen mit staatlicher Rückendeckung. Das Ziel ist oft Infrastruktur wie Kraftwerke oder Industrieanlagen.

Spezialfall Erpressungs-Trojaner

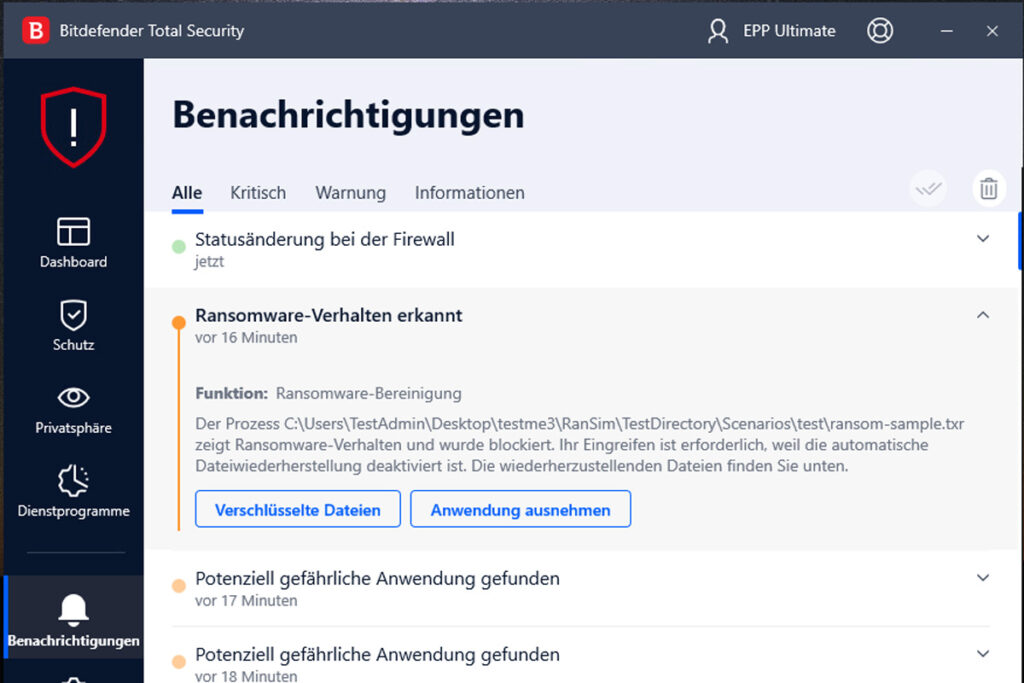

Für besonders viel Wirbel sorgen in den letzten Jahren aber insbesondere Erpressungs-Trojaner, auch als „Ransomware“ bekannt. Dabei handelt es sich um Trojaner, die ihre Opfer auf Lösegeld erpressen. Sie zählen aktuell zur größten Bedrohung für PC-Nutzer. Das Schema ist bei allen gleich. Der Schädling agiert erst einmal heimlich im Hintergrund, bis er den Sperrmechanismus startet. Dann melden sich die Erpresser per Bildschirmnachricht. Die Drohung: Nur, wenn Geld fließt, lasse sich der Computer wieder starten beziehungsweise die verschlüsselten Daten wieder abrufen. Jüngstes prominentes Opfer: Der Autovermieter Sixt. Die Ransomware legte nicht nur das Buchungsgeschäft lahm, die Angreifer erbeuteten auch Kundendaten.

Bei größeren Netzwerkstrukturen – wie von Unternehmen und Behörden – gehen die Angreifer in der Regel besonders koordiniert vor. Die Verschlüsselung von verschiedenen Bereichen starten sie gleichzeitig, sodass den Administratoren kaum Zeit für Gegenmaßnahmen bleibt. Sind die Daten dann erst einmal verschlüsselt und es existiert weder eine aktuelle Datensicherung noch Tools zur Entschlüsselung, bleibt dann meist nichts anderes übrig, als das Lösegeld zu zahlen. Ansonsten würde der wirtschaftliche Verlust von Minute zu Minute steigen.

Fiese Variante RAT-Trojaner

Zudem häufen sich in letzter Zeit Meldungen über sogenannte RAT-Trojaner. Bei RAT handelt es sich um die Abkürzung von „Remote Access Trojan“ bzw. „Remote Administration Tools“. Dabei handelt es sich um Trojaner, mit denen sich Computer aus der Ferne steuern lassen. Möglich sind der Zugriff aufs Dateisystem, die Windows-Einstellungen ändern und Programme. Einige RAT-Trojaner zeichnen auch Tastatureingaben auf („Keylogger“), um auf die Weise an Zugangsdaten sowie vertrauliche Kreditkarten- und Sozialversicherungsnummern zu kommen. Mit einigen Varianten wie NanoCore RAT, können Angreifer sogar das Mikrofon und die Webcam übernehmen.

Die Schadprogramme starten zunächst einen harmlosen, zulässigen Prozess, der bei einigen Antiviren-Programmen keinen Alarm auslöst. Die Ausführung dieses Prozesses wird dann aber unterbrochen, der Programmcode durch schädlichen Code aus dem Speicher ersetzt und der Prozess erneut gestartet. Die technische Bezeichnung für diese Hacker-Technik lautet „RunPE“ (Ausführen einer vorinstallierten Umgebung, englisch „Preinstalled Environment“). Die Sicherheitsexperten von Bitdefender melden einen aktuellen Fall: Hacker greifen Unternehmen in der Produktionsbranche mit Agent Tesla an. Dabei handelt es sich um einen ein so genannten „Malware-as-a-Service-Remote-Access-Trojaner (MaaS RAT). Er stiehlt Daten und wurde von Hackern vor allem in der Pandemie für zahlreiche E-Mail-Kampagnen genutzt. Die Empfänger werden in der Mail dazu aufgefordert, an einer Studie rund um Backup-Pläne angesichts des Ukraine-Kriegs teilzunehmen.

Verführerische Köder

Doch wie gelangen die Trojaner auf die Computer ihrer Opfer? Besonders beliebt bei Cyberkriminellen ist die Verbreitung von Trojanern per E-Mail samt infizierten Anhang. Dabei kann es sich um ausführbare Programme handeln, aber auch Dokumente, Fotos, PDFs und ZIP-Dateien. Ein unüberlegter Doppelklick reicht, und der Trojaner macht sich ans Werk. Genau gefährlich wie Dateianhänge sind Links zu manipulierten Internetseiten. Warum Nutzer immer wieder auf diese Maschen hineinfallen? Oft handelt es sich anscheinend um vertrauenswürdige Absender, die den Empfänger persönlich anschreiben und mit einer angeblich wichtigen und dringenden Aufgabe konfrontieren. Der Dateianhang beziehungsweise Link dient dann zur vermeintlichen Lösung des Problems. Selbst wenn nur wenige Empfänger in die Falle tappen, ist das Geschäft einträglich.

10 Antiviren-Programme im Test: Die besten Alternativen zu Kaspersky

Das BSI rät vom Einsatz einer Kaspersky-Antivirensoftware ab. Diese Alternativen sind sicher.

Trojaner: So schützen Sie sich

Da sich Trojaner und anderer Schadcode oft über Mailanhänge verbreiten, lautet der wichtigste Tipp, Anhänge von unbekannten Versendern nie unüberlegt und ungeprüft zu öffnen. Besondere Vorsicht gilt bei Office-Dokumenten. Hier auf keinen Fall Makros zulassen, selbst wenn ein Office-Programm dazu auffordert. Weitere Fragen, die man sich vor dem Öffnen von Anhängen stellen sollte: Kenne ich den Versender? Ist die Absender-Adresse vollständig richtig? Hat der Absender eine ungewöhnliche Domain-Endung? Hier weitere essenzielle Sicherheitstipps:

- Computersicherheit beginnt mit der Wahl eines guten Antivirenprogramms. Führen Sie damit regelmäßige Diagnose-Scans durch oder richten es so ein, dass das Programm in regelmäßigen Abständen automatisch Untersuchungen durchführt.

- Aktualisieren Sie Betriebssystem und Programme, sobald es neue Updates gibt. Denn Cyberkriminelle nutzen gerne Sicherheitslücken in veralteter Software aus.

- Schützen Sie Ihre Online-Konten mit komplexen, eindeutigen Passwörtern. Erstellen Sie für jedes Konto ein eindeutiges Kennwort mit einer komplexen Kombination aus Buchstaben, Zahlen und Symbolen.

- Sichern Sie Ihre Dateien regelmäßig. Falls ein Trojaner Ihren Computer infiziert, können Sie so Ihre Daten wiederherstellen.

- Besuchen Sie keine unsicheren Internetseiten. Gute Sicherheitsprogramme warnen Sie, wenn Sie eine unsichere Seite besuchen.

- Laden Sie keine Software oder installieren Sie sie, wenn Sie dem Anbieter nicht hundertprozentig vertrauen.

- Klicken Sie nicht auf Anzeigen, die kostenlose Programme versprechen, die angeblich nützliche Dienste leisten.

Fazit

Trojaner sind definitiv ein Risiko und eine der größten Bedrohung für die IT-Sicherheit. Mit einem guten Antivirenprogramme, Skepsis und gesundem Menschenverstand lassen sich die meisten Trojaner allerdings wirksam abwehren.